Wskazówki do doskonalenia systemu zarządzania bezpieczeństwem informacji w organizacjach

Przy doskonaleniu systemu zarządzania bezpieczeństwem informacji, kierując się najlepszymi standardami i praktykami, można stwierdzać, że efektywne zarządzanie bezpieczeństwem informacji biznesu powinno charakteryzować się następnymi cechami:

Objęcie całej firmy

Bezpieczeństwo informacji obejmuje całą firmę – na wszystkich szczeblach jej struktury organizacyjnej (poziomych i pionowych). System zarządzania bezpieczeństwem informacji obejmuje ludzi, procesy, polityki, procedury, systemy, technologie, sieci i informację w nich zawartą.

Odpowiedzialność kierowników

Kierownicy mają świadomość swoich obowiązków, konieczności składania raportów i odpowiedzialności w zakresie bezpieczeństwa informacji przed organizacją, akcjonariuszami i administracją państwową. Top-menadżerzy biorą udział w procesach zarządzania bezpieczeństwem informacji firmy i zapewniają finansowe zasoby oraz ich adekwatne przydzielenie zgodnie z opracowanymi procedurami i z uwzględnieniem aktualnych ryzyk. Odpowiadają za efektywne metody kontroli i coroczny audyt certyfikujący. W przypadku wystąpienia ryzyk bezpieczeństwa informacji kierownicy firmy biorą na siebie odpowiedzialność.

Bezpieczeństwo informacji rozpatruje się jako wymóg biznesowy

Zabezpieczenie bezpieczeństwa informacji rozpatruje się jak obowiązkowy wymóg biznesowy, który bezpośrednio wpływa na wykonanie celów strategicznych, zadań taktycznych, planów zarządzania ryzykami i polityk oraz procedur, a także na dotrzymanie wymogów prawnych. Wszyscy menadżerowie rozumieją, dlaczego bezpieczeństwo występuje jako konieczny warunek istnienia i rozwoju ich biznesu.

Na bezpieczeństwo informacji patrzą jak na inwestycje, a nie koszt. Księga bezpieczeństwa informacji musi być zaakceptowana przez najwyższe kierownictwo, a kadra zarządzająca nie ma prawa zastosowywania tylko wybranych przez siebie zabezpieczeń, unikając w ten sposób niewygodnych dla siebie rozwiązań w zakresie bezpieczeństwa informacji. Dopuszczalne są wyjątki z reguły (zarządzanie wyjątkiem).

Informacje są zabezpieczone z uwzględnieniem ryzyk

Poziom ryzyk jest określony za pomocy metody statystycznej. Obliczane są ryzyko naruszenia wymogów, awarie w bieżącej pracy, utraty wizerunku organizacji i strat finansowych. Identyfikowany są wpływy wewnętrznych i zewnętrznych ryzyk, na podstawie czego, są oceniane dopuszczalne poziomy bezpieczeństwa informacji biznesu. To integralna część zarządzania ryzykiem w firmie.

Określono role i rozdzielono obszary odpowiedzialności

Na stanowiska kierownicze w obszarze bezpieczeństwa informacyjnego – dyrektor ds. IT (CIO), dyrektor ds. IB (CISO), kierownik działu bezpieczeństwa (CSO), kierownik działu zarządzania ryzykami (CRO) – przeznacza się wykwalifikowany personel. Stanowiska mają wyraźnie rozgraniczone obowiązki, odpowiedzialności, sposób i częstotliwość raportowania.

Polityka bezpieczeństwa informacji adekwatna do potrzeb organizacji.

Wymogi do bezpieczeństwa są realizowane przez jasno i dokładnie sformułowaną politykę bezpieczeństwa informacji oraz procedury pokrewne oraz uzupełniające, wspierane przez personel i zabezpieczone wszelkimi wymaganymi na potrzeby organizacji oraz odpowiednimi środkami technicznymi.

Dostateczność przydzielonych zasobów

Przeprowadza się adekwatne stałe finansowanie i przydzielanie zasobów na potrzeby zarządzania bezpieczeństwem informacji. Kluczowy personel, w tym specjaliści ds. ІТ i koordynatorzy bezpieczeństwa, mają dostateczne środki i uprawnienia na utrzymywanie systemu zarządzania bezpieczeństwem informacji firmy w stanie gotowości.

Personel

Wszyscy pracownicy, którzy mają dostęp do aktywów, znają swoje codzienne obowiązki i mogą zapewnić dostateczny poziom bezpieczeństwa informacji. Posiadają odpowiednie kompetencje, są poinformowani, zmotywowani i przestrzegają przyjętych reguł. Uważa się to za normę kultury korporacyjnej. Personel ma regularne szkolenia oraz ćwiczenia w zakresie bezpieczeństwa informacji. Zasady te są zawarte w instrukcjach.

Bezpieczny cykl życiowy oprogramowania

Zasady bezpieczeństwa informacji stosują się w ciągu całego cyklu życiowego oprogramowania, w tym definiowaniu potrzeb względem oprogramowania, projektowaniu, nabywaniu, opracowaniu, testowaniu, eksploatacji, obsłudze technicznej i wycofywaniu.

Planowane, zarządzane i pomiar bezpieczeństwa informacji

Bezpieczeństwo informacji jest integralną częścią planowania strategicznego, finansowego i operacyjnego. W obszarze bezpieczeństwa informacji firma ma realne do osiągnięcia i wymierne cele, zintegrowane z planami strategicznymi i operacyjnymi. Realizacja celów jest mierzona i kontrolowana zgodnie z przyjętą metodyką. Audyt istniejących zabezpieczeń pozwala wyznaczać słabe miejsca systemu bezpieczeństwa informacji, wskazać obszary wymagające ciągłej poprawy procesów biznesowych i stopień wykonania zaplanowanych zadań.

Poziom bezpieczeństwa informacji biznesu jest jednym z wskaźników pracy menadżerów i zawsze jest oceniany przy uruchomieniu nowych projektów, w relacji z innymi uczestnikami rynku, a także podczas bieżącego zarządzania projektami.

Regularny audyt

Przeprowadzenie regularnego audytu i przegląd systemu zarządzania bezpieczeństwem informacji pozwala podtrzymywać pożądany poziom bezpieczeństwa informacji w firmie.

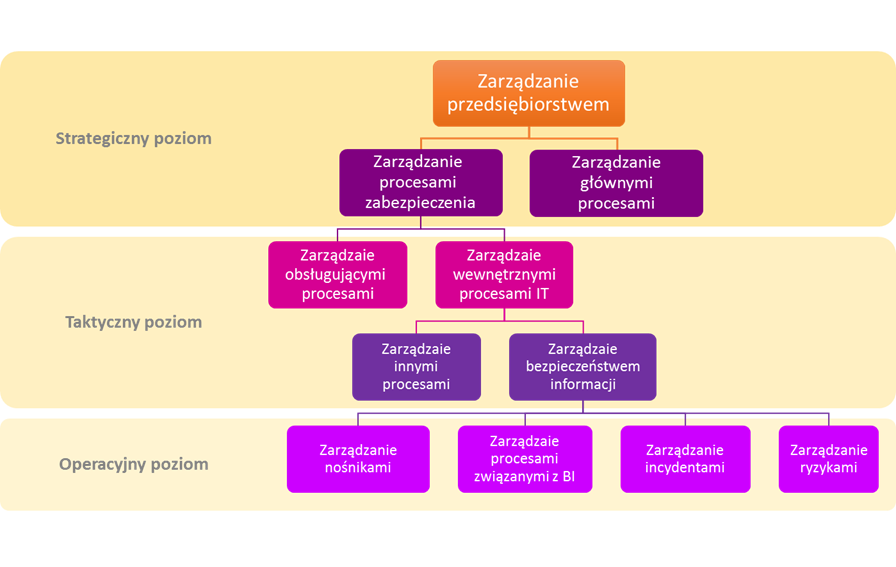

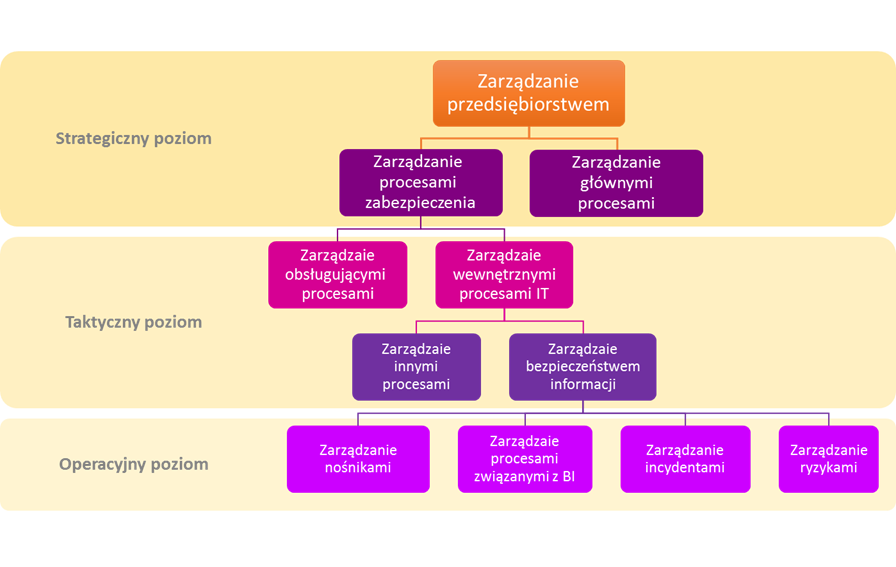

Procesy zarządzania bezpieczeństwem informacji mają współpracować między sobą, przykład pokazano na poniższym rysunku.

Ważnie, efektywny system zarządzania bezpieczeństwem informacji – to kompleksowy proces, skierowany na minimalizacje zewnętrznych i wewnętrznych zagrożeń przy uwzględnieniu ograniczeń wynikających z limitowanych zasobów i czasu.

Autor: Maryna Kuczyńska