Audyt Bezpieczeństwa w Instytucji Publicznych 2026

Rewolucja w Cyberbezpieczeństwie: Czy Twoja Instytucja Przetrwa Kontrole w 2026 Roku?

Styczeń 2026 roku przyniósł długo wyczekiwaną, ale i budzącą niepokój nowelizację ustawy o Krajowym Systemie Cyberbezpieczeństwa (KSC). Dla setek instytucji państwowych, samorządów oraz podmiotów infrastruktury krytycznej w Polsce, czas na „dobrowolne” dbanie o systemy IT właśnie się skończył. Nowe przepisy, wdrażające unijną dyrektywę NIS2, stawiają sprawę jasno: do końca 2026 roku każda jednostka sektora publicznego musi nie tylko posiadać wdrożone zaawansowane środki ochrony, ale przede wszystkim potwierdzić ich skuteczność zewnętrznym audytem.

To już nie jest tylko kwestia techniczna – to kwestia odpowiedzialności prawnej i finansowej, która po raz pierwszy tak bezpośrednio uderza w kadrę zarządzającą. Brak odpowiednich procedur, pominięcie obowiązkowego audytu KRI czy zlekceważenie testów podatności może skutkować karami sięgającymi milionów euro dla instytucji oraz osobistymi sankcjami dla dyrektorów, wójtów i prezesów, sięgającymi aż 600% ich miesięcznego wynagrodzenia.

W dobie rosnącej liczby ataków na polską administrację, rok 2026 staje się rokiem wielkiego sprawdzianu. Czy Twoje systemy kopii zapasowych rzeczywiście działają? Czy łańcuch dostaw IT jest bezpieczny? I wreszcie – czy masz już zabezpieczony budżet na certyfikowanego audytora zewnętrznego?

W tym artykule przeprowadzimy Cię przez gąszcz nowych przepisów, wskażemy najczęstsze błędy wykrywane podczas kontroli i podpowiemy, jak przygotować zapytanie ofertowe, które zagwarantuje Ci spokój podczas kontroli z Ministerstwa Cyfryzacji.

Zobacz usługi bezpieczeństwa naszego Instytutu przeznaczone dla jednostek publicznych

Najważniejsze fakty dotyczące nowych obowiązków:

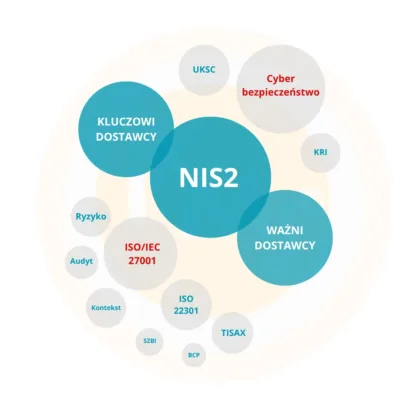

1. Nowelizacja ustawy o Krajowym Systemie Cyberbezpieczeństwa (NIS2)

Nowelizacja ustawy o Krajowym Systemie Cyberbezpieczeństwa (KSC), która wdraża unijną dyrektywę NIS2. To właśnie te przepisy nakładają na instytucje publiczne rygorystyczne obowiązki audytowe i zabezpieczające z terminami przypadającymi na najbliższe lata.

W styczniu 2026 roku Sejm i Senat ostatecznie przyjęły nowelizację ustawy o KSC. Jest to najważniejszy akt prawny, który drastycznie rozszerza listę podmiotów (w tym instytucji państwowych i samorządowych), które muszą:

- Wdrożyć środki zarządzania ryzykiem: m.in. polityki bezpieczeństwa, plany ciągłości działania, bezpieczeństwo łańcucha dostaw.

- Podlegać audytom: Organy nadzorcze zyskały uprawnienia do nakazywania audytów bezpieczeństwa w podmiotach kluczowych i ważnych.

- Terminy: Choć dyrektywa NIS2 teoretycznie weszła w życie wcześniej, to polskie przepisy dają jednostkom czas na dostosowanie się do nowych wymogów właśnie w roku 2026.

2. Audyt KRI (Krajowe Ramy Interoperacyjności)

Rozporządzenie w sprawie KRI już teraz nakłada na podmioty publiczne obowiązek:

- Okresowego audytu bezpieczeństwa informacji: Musi on być przeprowadzany nie rzadziej niż raz w roku.

- Wielu ekspertów wskazuje, że do końca 2026 roku większość instytucji musi mieć odświeżone audyty, aby zgrać je z nowymi wymaganiami certyfikacji i cyberbezpieczeństwa.

3. Audyt bezpieczeństwa – Dlaczego rok 2026 jest kluczowy?

Rok 2026 pojawia się w dokumentach rządowych (m.in. Ministerstwa Finansów i Cyfryzacji) jako data graniczna dla kilku procesów:

- Nowe standardy audytu: Wprowadzane są Globalne Standardy Audytu Wewnętrznego, które mają być w pełni wdrożone w sektorze publicznym do 2026 r.

- Systemy IT: To termin na pełne wdrożenie e-Doręczeń oraz systemów klasy KSeF, co wymusza na instytucjach audyty bezpieczeństwa tych nowych kanałów komunikacji.

Podsumowanie różnic KSC i KRI

| Skrót | Pełna nazwa | Czy jest obowiązkowy audyt? |

| KRI | Krajowe Ramy Interoperacyjności | Tak, minimum raz w roku dla wszystkich podmiotów publicznych. |

| KSC (NIS2) | Krajowy System Cyberbezpieczeństwa | Tak, dla podmiotów kluczowych i ważnych (nowość od 2026). |

Jeśli przygotowujesz swoją instytucję do tych zmian, warto zacząć od analizy, czy Wasz podmiot zostanie zakwalifikowany jako „podmiot kluczowy” czy „ważny” w myśl nowej ustawy o KSC.

Jakie kary grożą instytucjom za brak audytu po wejściu w życie nowych przepisów?

Nowelizacja ustawy o Krajowym Systemie Cyberbezpieczeństwa (KSC), przyjęta w styczniu 2026 roku, wprowadza bezprecedensowe kary za brak audytów i niewdrożenie zabezpieczeń. Mają one charakter „odstraszający” i dotykają nie tylko samych instytucji, ale po raz pierwszy tak bezpośrednio również ich kierownictwa.

Oto szczegółowe zestawienie sankcji, które zaczną obowiązywać:

1. Kary dla instytucji (podmiotów)

Wysokość kar zależy od tego, czy dana instytucja państwowa zostanie zakwalifikowana jako podmiot kluczowy czy ważny.

- Podmioty kluczowe: do 10 mln EUR lub do 2% całkowitego rocznego światowego obrotu. Minimalna kara to 20 000 zł.

- Podmioty ważne: do 7 mln EUR lub do 1,4% obrotu. Minimalna kara to 15 000 zł.

- Nadzwyczajna kara: Jeśli naruszenie przepisów spowoduje bezpośrednie zagrożenie dla bezpieczeństwa państwa lub życia ludzi, kara może wynieść nawet 100 mln zł.

2. Kary dla osób zarządzających (Kierowników jednostek)

To największa zmiana – odpowiedzialność przestaje być tylko „rozproszona” na instytucję.

- Wysokość: Organ nadzorczy może nałożyć na kierownika podmiotu (dyrektora, prezesa, wójta, ministra) osobistą karę finansową w wysokości do 600% jego miesięcznego wynagrodzenia.

- Powód: Kara ta jest nakładana m.in. za rażące zaniedbania w nadzorze nad wdrażaniem środków zarządzania ryzykiem (czyli np. brak wymaganego audytu lub ignorowanie jego wyników).

- Dodatkowe sankcje: W skrajnych przypadkach możliwe jest nałożenie tymczasowego zakazu pełnienia funkcji kierowniczych.

3. Kary okresowe (Dyscyplinujące)

Jeżeli instytucja po audycie otrzyma zalecenia i ich nie wykona w terminie, organ może nakładać karę za każdy dzień zwłoki:

- Od 500 zł do 100 000 zł za każdą dobę opóźnienia w realizacji nakazu.

Harmonogram i „Okres bezkarności”

Mimo że przepisy już weszły w życie, ustawodawca przewidział mechanizm ochronny, aby dać sektorowi publicznemu czas na dostosowanie się:

| Zdarzenie | Termin |

| Wejście w życie nowelizacji KSC | Marzec 2026 |

| Czas na rejestrację podmiotu | 6 miesięcy od wejścia w życie |

| Pełne wdrożenie zabezpieczeń | 12 miesięcy od wejścia w życie |

| Koniec „moratorium” na kary | Marzec 2028 (kary administracyjne będą nakładane dopiero po 2 latach od wejścia ustawy) |

Co to oznacza w praktyce?

Chociaż kary finansowe w pełnej skali (miliony euro) zaczną być realnie egzekwowane od początku 2028 roku, to instytucje muszą przeprowadzić audyty i wdrożyć zabezpieczenia do końca 2026/2027 roku, aby uniknąć kar okresowych i nakazów pokontrolnych, które mogą być wydawane wcześniej.

Lista kontrolna (checklista) zadań, które każda instytucja musi wykonać przed końcem 2026 roku, aby spełnić te wymogi KSC

W oparciu o uchwaloną w styczniu 2026 roku nowelizację ustawy o Krajowym Systemie Cyberbezpieczeństwa (KSC), przygotowaliśmy listę kontrolną kluczowych zadań. Administracja publiczna jest traktowana priorytetowo – większość urzędów i instytucji państwowych automatycznie staje się podmiotami kluczowymi, co oznacza najwyższy rygor obowiązków.

Oto co musi zrobić Instytucja przed końcem 2026 roku:

KROK 1: Formalności i Rejestracja (Termin: do 6 miesięcy od wejścia ustawy)

- [ ] Samoidentyfikacja: Oficjalne potwierdzenie statusu podmiotu (kluczowy/ważny) na podstawie sektorów wymienionych w załącznikach do ustawy.

- [ ] Zgłoszenie do Wykazu: Złożenie wniosku o wpis do centralnego rejestru prowadzonego przez Ministra Cyfryzacji.

- [ ] Wyznaczenie osoby kontaktowej: Wskazanie osoby odpowiedzialnej za utrzymywanie kontaktów z właściwym CSIRT (zespołem reagowania na incydenty).

KROK 2: Zarządzanie i Odpowiedzialność (Termin: II połowa 2026 r.)

- [ ] Szkolenia Kierownictwa: Obowiązkowe szkolenia dla kadry zarządzającej (wójtów, dyrektorów, zarządu). Uwaga: za brak szkoleń i nadzoru grożą kary osobiste.

- [ ] Zatwierdzenie Planu Wydatków: Zapewnienie finansowania na cyberbezpieczeństwo w budżecie na rok 2027.

- [ ] Weryfikacja niekaralności: Sprawdzenie personelu obsługującego systemy bezpieczeństwa.

KROK 3: Bezpieczeństwo Techniczne i Organizacyjne (Termin: do 12 miesięcy od wpisu)

- [ ] Analiza Ryzyka: Przeprowadzenie kompleksowej analizy zagrożeń dla wszystkich systemów informacyjnych.

- [ ] System Zarządzania Bezpieczeństwem Informacji (SZBI): Aktualizacja lub wdrożenie polityk zgodnych z normą ISO/IEC 27001 lub KRI.

- [ ] Ciągłość Działania (BCP): Opracowanie i przetestowanie planów odtwarzania po awarii (w tym polityka kopii zapasowych).

- [ ] Wdrożenie MFA: Uruchomienie uwierzytelniania wieloskładnikowego dla wszystkich dostępów administracyjnych i zdalnych.

- [ ] Zarządzanie Łańcuchem Dostaw: Przegląd umów z dostawcami IT pod kątem nowych wymogów bezpieczeństwa (tzw. klauzule cyberbezpieczeństwa).

KROK 4: Audyt i Systemy Raportowania (Termin: Koniec 2026 r. / Początek 2027 r.)

- [ ] Zewnętrzny Audyt Bezpieczeństwa: Przeprowadzenie pełnego audytu (zgodnie z KRI/KSC) przez niezależną firmę lub audytorów z certyfikatami (np. CISA, CISSP).

- [ ] Podłączenie do Systemu S46: Uzyskanie zdolności technicznej do automatycznego raportowania incydentów do systemu państwowego.

- [ ] Procedura „Złotej Godziny”: Wdrożenie procesów pozwalających na zgłoszenie incydentu poważnego w ciągu 24 godzin (wczesne ostrzeżenie).

Tabela: Środki techniczne „must-have” w 2026 r.

| Obszar | Wymagane rozwiązanie |

| Poczta e-mail | Obowiązkowe szyfrowanie i ochrona przed phishingiem. |

| Dostęp do sieci | Systemy klasy EDR (Endpoint Detection and Response). |

| Logowanie | Składowanie logów systemowych przez min. 2 lata. |

| Urządzenia mobilne | Systemy MDM (Mobile Device Management) dla służbowych telefonów. |

Zapytanie Ofertowe: Przeprowadzenie Audytu Zewnętrznego Bezpieczeństwa Informacji (Zgodność z KSC/NIS2 oraz KRI)

Prezentujemy przykładową Specyfikację Istotnych Warunków Zamówienia (SIWZ):

1. Przedmiot zamówienia

Przedmiotem zamówienia jest usługa polegająca na przeprowadzeniu niezależnego, zewnętrznego audytu bezpieczeństwa systemów informacyjnych i teleinformatycznych w [Nazwa Instytucji] w celu potwierdzenia zgodności z:

- Ustawą o Krajowym Systemie Cyberbezpieczeństwa (wdrażającą dyrektywę NIS2).

- Rozporządzeniem Rady Ministrów w sprawie Krajowych Ram Interoperacyjności (KRI).

- Normą ISO/IEC 27001 (opcjonalnie, jeśli instytucja ją stosuje).

2. Zakres audytu

Wykonawca będzie zobowiązany do:

- Weryfikacji dokumentacji: Przegląd Polityki Bezpieczeństwa Informacji, Planów Ciągłości Działania (BCP) oraz procedur zarządzania incydentami.

- Audytu technicznego: Ocena zabezpieczeń fizycznych, kontroli dostępu, systemów kopii zapasowych oraz stosowania uwierzytelniania wieloskładnikowego (MFA).

- Weryfikacji Łańcucha Dostaw: Ocena umów z dostawcami zewnętrznymi pod kątem wymogów cyberbezpieczeństwa.

- Testów podatności: Przeprowadzenie próbnych skanowań kluczowych systemów IT.

3. Wymagania wobec Wykonawcy (Kluczowe dla ważności audytu)

Ofertę mogą składać podmioty, których zespół audytowy posiada co najmniej jeden z poniższych certyfikatów (zgodnie z wymogami ustawowymi):

- CISA (Certified Information Systems Auditor)

- CISM (Certified Information Security Manager)

- CISSP (Certified Information Systems Security Professional)

- Lub uprawnienia Audytora Wewnętrznego Systemu Zarządzania Bezpieczeństwem Informacji wg ISO/IEC 27001.

4. Produkty końcowe (Dostarczane po audycie)

- Raport z audytu: Szczegółowy opis stanu faktycznego.

- Lista niezgodności: Wskazanie punktów, które nie spełniają wymogów ustawy KSC (stan na koniec 2026 r.).

- Plan naprawczy: Rekomendacje dotyczące działań, które należy podjąć, aby uniknąć kar administracyjnych.

- Certyfikat/Oświadczenie audytora: Dokument dla organu nadzorczego potwierdzający przeprowadzenie audytu zgodnie z przepisami.

5. Kryteria oceny ofert

- Cena: [np. 60%]

- Doświadczenie w audytowaniu jednostek sektora publicznego: [np. 30%]

- Termin realizacji: [np. 10%]

Praktyczna wskazówka:

Zgodnie z nowymi przepisami, audytor nie może być osobą zaangażowaną w projektowanie lub wdrażanie systemów bezpieczeństwa w Twojej instytucji w ciągu ostatnich 2 lat (zachowanie zasady bezstronności).

Dlaczego to jest ważne w 2026 roku?

Nowa ustawa o KSC przewiduje, że w przypadku wystąpienia incydentu (np. wycieku danych), organ nadzorczy sprawdzi, czy instytucja wiedziała o podatnościach. Jeśli audyt z 2026 roku był powierzchowny i nie zawierał skanowania technicznego, kierownikowi jednostki znacznie trudniej będzie uniknąć wspomnianej wcześniej kary finansowej (do 600% pensji).

Klauzula o zachowaniu poufności (NDA), którą audytor musi podpisać przed przystąpieniem do tych testów

Poniżej znajduje się profesjonalny wzór Klauzuli Poufności (NDA), który powinien stanowić integralną część umowy lub być podpisany jako osobny dokument przed dopuszczeniem audytora do systemów.

W 2026 roku, w obliczu zaostrzonych przepisów o ochronie tajemnicy państwowej i danych osobowych, klauzula ta musi być szczególnie precyzyjna.

Klauzula Zachowania Poufności (NDA) – Wzór dla Audytu KSC/KRI

§1. Definicja Informacji Poufnych Za Informacje Poufne uznaje się wszelkie informacje techniczne, technologiczne, organizacyjne oraz dane osobowe uzyskane w trakcie audytu, w szczególności:

- Topologię sieci, adresy IP oraz konfigurację systemów zabezpieczeń.

- Wykazy podatności i błędów w systemach IT.

- Hasła, klucze szyfrujące i dane dostępowe przekazane na potrzeby testów.

- Procedury wewnętrzne i polityki bezpieczeństwa [Nazwa Instytucji].

§2. Zobowiązania Audytora (Wykonawcy) Wykonawca zobowiązuje się do:

- Wykorzystywania Informacji Poufnych wyłącznie w celu przeprowadzenia audytu.

- Nieujawniania Informacji Poufnych osobom trzecim bez wyraźnej, pisemnej zgody Zleceniodawcy.

- Zapewnienia, że pracownicy i podwykonawcy Wykonawcy zostali przeszkoleni z zasad ochrony informacji i podpisali tożsame zobowiązania.

- Przechowywania danych z audytu (np. raportów z testów podatności) w formie zaszyfrowanej.

§3. Czas Trwania i Zwrot Informacji

- Obowiązek zachowania poufności jest bezterminowy (lub wygasa po upływie 10 lat od zakończenia audytu, zależnie od specyfikacji jednostki).

- Po zakończeniu prac Wykonawca jest zobowiązany do trwałego usunięcia wszelkich kopii danych technicznych i roboczych ze swoich nośników, z wyjątkiem kopii raportu końcowego niezbędnej do celów dowodowych.

§4. Kary Umowne

- Za każdy przypadek naruszenia poufności, w tym nieuprawnione ujawnienie wyników testów podatności, Wykonawca zapłaci karę umowną w wysokości [kwota, np. 50 000 PLN lub równowartość wynagrodzenia za audyt].

- Zleceniodawca zastrzega sobie prawo do dochodzenia odszkodowania uzupełniającego, jeśli wysokość szkody przekroczy wartość kary umownej (istotne przy ryzyku wycieku danych obywateli).

Praktyczne wskazówki dla Urzędu:

- Sposób przekazywania danych: Warto dodać zapis, że raporty z audytu nie mogą być przesyłane zwykłym e-mailem w formacie PDF. Powinny być przekazywane na zaszyfrowanym nośniku lub przez bezpieczny, dedykowany kanał komunikacji.

Instrukcja dla Twojego działu IT:

Jak bezpiecznie przygotować „środowisko testowe” dla audytora, aby testy nie zakłóciły pracy urzędu

Instrukcja dla IT: Przygotowanie do Technicznego Audytu Bezpieczeństwa

1. Wyznaczenie Okna Serwisowego

- Zasada: Testy inwazyjne (skanowanie podatności, testy obciążeniowe) powinny odbywać się poza godzinami pracy urzędu lub w dniach o mniejszym natężeniu ruchu.

- Zadanie: Ustal z audytorem dokładny harmonogram (np. czwartek od 16:00 do 22:00), aby zespół IT był w tym czasie dostępny „pod telefonem” na wypadek konieczności zrestartowania usługi.

2. Backup i Snapshoty

- Zasada: Nigdy nie dopuszczaj do testów bez aktualnej kopii zapasowej.

- Zadanie: Przed rozpoczęciem testów wykonaj pełne kopie zapasowe baz danych i maszyn wirtualnych. Jeśli to możliwe, wykonaj snapshoty maszyn wirtualnych, co pozwoli na przywrócenie systemu w kilka minut w razie awarii.

3. Biała Lista (Whitelisting)

- Zasada: Systemy IPS/IDS (wykrywania włamań) lub WAF (firewall aplikacyjny) mogą zablokować adres IP audytora po 2 minutach testów, co uniemożliwi mu pracę.

- Zadanie: Dodaj adres IP audytora do tymczasowej „białej listy” na firewallu, aby mógł on sprawdzić to, co znajduje się za pierwszą linią obrony. Pozwoli to ocenić głębię zabezpieczeń.

4. Konta Testowe (Nie używaj kont „produkcyjnych”)

- Zasada: Audytor nie powinien logować się na konta prawdziwych urzędników.

- Zadanie: Stwórz dedykowane konta testowe o różnych uprawnieniach:

- Konto „Użytkownik” (bez uprawnień).

- Konto „Pracownik merytoryczny” (standardowy dostęp).

- Konto „Administrator” (jeśli audyt obejmuje testy konfiguracyjne).

- Pamiętaj: Po zakończeniu audytu wszystkie te konta muszą zostać natychmiast usunięte.

5. Monitorowanie Logów

- Zasada: Testy audytora to świetna okazja, by sprawdzić, czy Wasze systemy w ogóle widzą atak.

- Zadanie: Podczas testów obserwujcie konsole systemów bezpieczeństwa (SIEM/EDR). Jeśli audytor „atakuje”, a systemy milczą – to najważniejszy wniosek do poprawy przed końcem 2026 roku.

6. Środowisko Stagingowe (Opcjonalnie)

- Zasada: Najbezpieczniej testuje się na kopii.

- Zadanie: Jeśli urząd posiada klon systemu produkcyjnego (tzw. środowisko testowe/staging), poproś o przeprowadzenie najbardziej agresywnych testów właśnie tam.

Co IT musi przekazać audytorowi przed startem?

Przygotuj krótki plik tekstowy zawierający:

- Zasady (tzw. Rules of Engagement): np. „nie testujemy serwera X, bo jest krytyczny dla szpitala/straży”.

- Dane kontaktowe do administratora dyżurnego.

- Zakres adresów IP/URL objętych badaniem.

Najczęstsze błędy, jakie audytorzy znajdują w polskich urzędach, abyście mogli je naprawić jeszcze przed ich przyjściem?

Wiedząc, co najczęściej „leży” w polskich urzędach, możecie wyeliminować 80% problemów jeszcze przed podpisaniem umowy z audytorem. To oszczędzi Wam stresu i wpisów o „niskim poziomie bezpieczeństwa” w raporcie końcowym.

Oto zestawienie najczęstszych pułapek:

Najczęstsze błędy w instytucjach publicznych (tzw. „Quick Wins”)

| Obszar | Typowy błąd (Niezgodność) | Rekomendacja (Zrób to przed audytem) |

| Hasła i dostęp | Hasła typu Lato2026!, brak MFA dla administratorów, aktywne konta byłych pracowników. | Wprowadź politykę min. 14 znaków i wymuś MFA (np. aplikacja w telefonie lub klucze U2F) dla każdego, kto ma uprawnienia admina. |

| Kopie zapasowe | Brak testów odtwarzania (backup istnieje, ale nie działa) lub kopie trzymane na tym samym serwerze. | Wykonaj próbne odtworzenie danych z ostatniego miesiąca i przenieś jedną kopię do innej lokalizacji (zasada 3-2-1). |

| Aktualizacje | Systemy Windows 7/8 lub serwery bez poprawek od 6 miesięcy. Microsoft już nie wspiera tych systemów. | Przeprowadź pełną aktualizację krytycznych serwerów i stacji roboczych. Wyłącz zbędne usługi (np. stary protokół SMBv1). |

| Zasady fizyczne | Hasła na karteczkach pod klawiaturą, brak blokowania ekranów (Win+L), serwerownia pełniąca rolę składziku. | Przeprowadź „obchód” biur. Wprowadź politykę czystego biurka i czystego ekranu. Uporządkuj dostęp do serwerowni. |

| Dokumentacja | Polityka bezpieczeństwa z 2015 roku, nieaktualne upoważnienia do przetwarzania danych. | Przejrzyj spis systemów. Upewnij się, że każdy pracownik ma podpisane aktualne upoważnienie. |

Jak wdrożyć wymagania NIS2 i KSC do końca 2026?

Poniższy schemat pomoże Ci zwizualizować, jak rozłożyć te działania w czasie, aby zdążyć przed kontrolami wynikającymi z nowej ustawy.

Kluczowy aspekt: „Cień IT” (Shadow IT)

Audytorzy uwielbiają znajdować prywatne routery Wi-Fi podpięte pod biurka urzędników lub darmowe konta na Dropboxie używane do przesyłania dokumentów służbowych.

- Zrób to teraz: Wyślij do pracowników jasny komunikat o zakazie używania prywatnych chmur i urządzeń sieciowych wewnątrz sieci urzędu.

Co dalej?

Skoro masz już listę zadań, wzór zapytania ofertowego i listę błędów, możesz przejść do etapu wyceny.

Szacunkowy kosztorys takiego audytu i wdrożenia podstawowych zabezpieczeń, abyś mógł zaplanować budżet na drugą połowę 2026 roku?

Planowanie budżetu na cyberbezpieczeństwo w 2026 roku wymaga uwzględnienia faktu, że popyt na usługi audytorskie gwałtownie wzrośnie (tzw. „efekt NIS2”), co podniesie ceny rynkowe.

Poniżej przedstawiam szacunkowy kosztorys dla średniej wielkości instytucji publicznej (np. urząd gminy, starostwo, większy zakład komunalny).

Szacunkowy Kosztorys Wdrożenia i Audytu Bezpieczeństwa (Ceny na 2026 r.)

| Element kosztów | Zakres prac | Szacowany koszt (netto) |

| Audyt Zewnętrzny (KSC/KRI) | Przegląd dokumentacji, wizja lokalna, raport końcowy. | 15 000 – 35 000 PLN |

| Techniczne Testy Podatności | Skanowanie infrastruktury, testy aplikacji webowych (BIP/e-Urząd). | 8 000 – 20 000 PLN |

| Aktualizacja Dokumentacji (SZBI) | Opracowanie nowych polityk zgodnych z NIS2 przez zewnętrzną kancelarię. | 5 000 – 12 000 PLN |

| Szkolenia Kierownictwa i Kadry | Warsztaty z odpowiedzialności karnej i finansowej (wymóg ustawowy). | 3 000 – 15 000 PLN |

| Wdrożenie MFA i EDR | Zakup licencji i konfiguracja zabezpieczeń końcówek mocy. | 10 000 – 50 000 PLN (zależnie od liczby stanowisk) |

| RAZEM (Szacunkowo) | 41 000 – 132 000 PLN |

Gdzie szukać finansowania w 2026 roku?

Wdrożenie tych wymogów nie musi w całości obciążać budżetu własnego instytucji. W 2026 roku aktywne są trzy główne źródła wsparcia:

- Program „Cyberbezpieczny Samorząd II”: Kontynuacja funduszy z KPO i Funduszy Europejskich, dedykowana właśnie na dostosowanie do NIS2. Możliwe dofinansowanie do 100% kosztów audytu.

- Środki z Ministerstwa Cyfryzacji: Specjalne dotacje celowe dla podmiotów uznanych za „kluczowe” w ramach administracji rządowej.

- Fundusz Cyberbezpieczeństwa: Zasilany m.in. z kar nakładanych przez UKE, często przeznaczany na modernizację systemów w sektorze publicznym.

Ważna Uwaga dot. Zamówień Publicznych:

Jeśli planujesz wydatki powyżej 130 000 PLN netto, musisz rozpisać pełny przetarg. Biorąc pod uwagę czas trwania procedur, zapytanie ofertowe powinieneś opublikować najpóźniej w II kwartale 2026 roku, aby zdążyć z audytem przed końcem roku kalendarzowego.

Co teraz warto zrobić?

Najpilniejszym krokiem jest sprawdzenie, czy Wasza instytucja została już oficjalnie poinformowana o statusie „podmiotu kluczowego” lub „ważnego”.

Notatka do Kierownika Jednostki (Burmistrza/Dyrektora) uzasadniająca konieczność zabezpieczenia tych środków w budżecie na 2026/2027 rok

Taka notatka musi być konkretna: musi wskazywać na osobistą odpowiedzialność finansową kierownika oraz na terminy ustawowe. To zazwyczaj najszybciej przekonuje decydentów do zabezpieczenia środków.

Oto gotowy wzór do wykorzystania:

NOTATKA SŁUŻBOWA

DO: Kierownik Jednostki / Dyrektor / Burmistrz

OD: [Twoje Imię i Nazwisko / Dział IT]

DATA: 6 lutego 2026 r.

DOTYCZY: Konieczności zabezpieczenia środków na audyt i wdrożenie wymogów znowelizowanej ustawy o Krajowym Systemie Cyberbezpieczeństwa (KSC/NIS2).

1. Cel notatki Niniejsza notatka ma na celu poinformowanie o nowych obowiązkach prawnych wynikających z uchwalonej w styczniu 2026 r. nowelizacji ustawy o KSC oraz konieczności przeprowadzenia obowiązkowego audytu zewnętrznego do końca 2026 roku.

2. Nowe obowiązki i terminy Zgodnie z nowymi przepisami, nasza instytucja została zakwalifikowana jako podmiot [kluczowy/ważny]. Nakłada to na nas obowiązek:

- Przeprowadzenia zewnętrznego audytu bezpieczeństwa (zgodność z KRI i KSC).

- Wdrożenia systemów zarządzania ryzykiem (m.in. MFA, szyfrowanie, plany ciągłości działania).

- Obowiązkowego przeszkolenia kadry zarządzającej w zakresie cyberbezpieczeństwa.

3. Odpowiedzialność i sankcje (Kluczowe zmiany) W odróżnieniu od poprzednich przepisów, nowelizacja z 2026 r. wprowadza:

- Kary finansowe dla instytucji: do 10 mln EUR (podmioty kluczowe) lub 7 mln EUR (podmioty ważne).

- Osobistą odpowiedzialność kierownika jednostki: Organ nadzorczy może nałożyć na osobę zarządzającą karę do 600% miesięcznego wynagrodzenia za rażące zaniedbania w nadzorze nad cyberbezpieczeństwem.

4. Rekomendacja W celu uniknięcia sankcji oraz zapewnienia ciągłości działania instytucji, rekomenduję:

- Zabezpieczenie w budżecie na rok 2026/2027 kwoty szacunkowej [wpisz kwotę z kosztorysu, np. 50 000 – 80 000 PLN] na przeprowadzenie audytu i testów podatności.

- Rozpoczęcie procedury wyboru wykonawcy w III kwartale 2026 r., aby zdążyć z realizacją przed ustawowymi terminami.

- Wystąpienie o dofinansowanie z programów zewnętrznych (np. Cyberbezpieczny Samorząd II).

Z poważaniem, [Twój Podpis]

Co możesz zrobić z tym dokumentem?

- Wypełnij nawiasy kwadratowe odpowiednimi danymi dla Twojego urzędu.

- Załącz do notatki checklistę, znajdującą się wyżej – to pokaże, że masz już gotowy plan działania.

Daliśmy radę przejść przez całą ścieżkę: od przepisów, przez kary, listę zadań, aż po budżet i pismo do szefa.

Zobacz usługi bezpieczeństwa naszego Instytutu przeznaczone dla jednostek publicznych

Bezpieczeństwo i cyberbezpieczeństwo na naszym Blogu

Nowelizacja UKSC: Obowiązkowy Audyt Bezpieczeństwa i Kary dla Urzędów. Jak Zdążyć?

Procedura Potwierdzenia Tożsamości Funkcjonariuszy Państwowych REV01

Procedura Potwierdzenia Tożsamości Funkcjonariuszy Państwowych Spis treści Preambuła Co mam robić, gdy: Znam funkcjonariusza, który…

Jak być bezpiecznym w niebezpiecznych czasach?

Ustawa o jakości w opiece zdrowotnej i bezpieczeństwie pacjenta i jaki jest jej główny cel?

Jak zapewnić bezpieczeństwo w sektorze medycznym?

Jak zapewnić bezpieczeństwo informacji (danych oraz bezpieczeństwo fizyczne) w sektorze medycznym ? czyli System Bezpieczeństwa…

Jak zostać Audytorem ISO Pełnomocnikiem Systemu Zarządzania?

Jak zostać Audytorem ISO lub Pełnomocnikiem Systemu Zarządzania? Czasami bywa tak, że mimo ogromu doświadczenia…

NIS2 – kto musi spełnić wymagania dyrektywy?

NIS2 – Kluczowe powiązania z normami i aktami prawnymi?

NIS vs NIS2

NIS vs. NIS2 Co się zmieniło? W dobie rosnących zagrożeń cybernetycznych oraz dynamicznie rozwijającej się…