Stosowanie modelu zarządzania dostępem opartego na rolach w celu zapobiegania wyciekowi informacji ze strony pracowników

Tym razem rozpatrzmy zagrożenia bezpieczeństwa informacji, zwłaszcza wyciek informacji i zapobieżenie mu za pomocą modelu zarządzania dostępem opartego na rolach.

Problem zapewnienia bezpieczeństwa informacji przedsiębiorstw i innych organizacji jest bardzo aktualny. Tym bardziej że właśnie od bezpieczeństwa informacji (integralności, dostępności i główne – poufności informacji) zależy sukces i rozwój firmy.

Budowa skutecznego systemu bezpieczeństwa zawiera ocenę informacji, która jest zawarta i przetwarzana w systemie teleinformatycznym w celu ustalenia koniecznego stopnia poufności tej informacji, analizy potencjalnych zagrożeń jej bezpieczeństwa i ustalenia koniecznego reżimu jej ochrony.

Fundamentalnymi zagrożeniami bezpieczeństwu informacji są umyślne działania ludzi (działania wewnętrzne lub zewnętrzne), które mogą wpływać na środki przetwarzania, przekazywania i przechowywania danych. Działania te (ataki) mogą być realizowane z poziomu informacyjnego, fizycznego i programowo-sprzętowego. Należy pamiętać, że prawie zawsze podstawowym źródłem wycieku informacji z organizacji jest jej personel (ludzie).

Głównym aspektem w systemie bezpieczeństwa informacji jest człowiek. Za pomocą zabezpieczeń technicznych, prawnych i organizacyjnych ludzie bronią informacje przed innymi ludźmi. Właśnie człowiek, za pomocą środków technicznych, socjotechnicznych i innych stara się pozyskać informację.

Niezbędny kompleks środków bezpieczeństwa (zabezpieczeń) informacji zawiera:

- ustalenie specjalnego reżimu poufności;

- ograniczenie dostępu do informacji poufnej;

- użycie zabezpieczeń organizacyjnych i technicznych bezpieczeństwa informacji;

- pełnienie kontroli nad dotrzymywaniem ustalonego reżimu poufności.

Stosowane zabezpieczenia oraz ich poziom mogą się różnić. Zależy to od możliwości technicznych, produkcyjnych, finansowych i innych organizacji, od objętości informacji poufnej i stopnia jej ważności. Istotne jest to, aby była stosowana cała gama zabezpieczeń.

Dla minimalizacji zagrożenia wycieku informacji z sieci teleinformatycznej organizacji proponujemy zastosować model zarządzania dostępem oparty na rolach, czyli rozgraniczenie dostępu w systemie teleinformatycznym, co automatyzuje organizacyjnie-technologiczne i organizacyjnie-administracyjne procesy. Model będzie budowany na podstawie poziomów uprawnień. System będzie uważany za bezpieczny, jeśli dowolny użytkownik systemu potrafi zrealizować działania do niego przypisane.

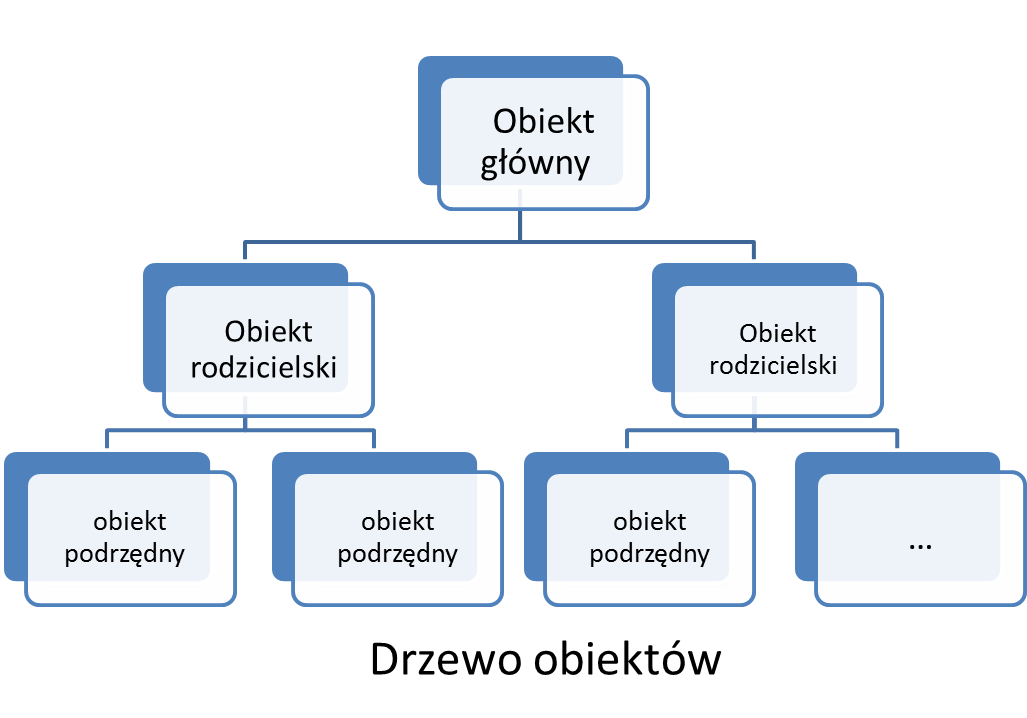

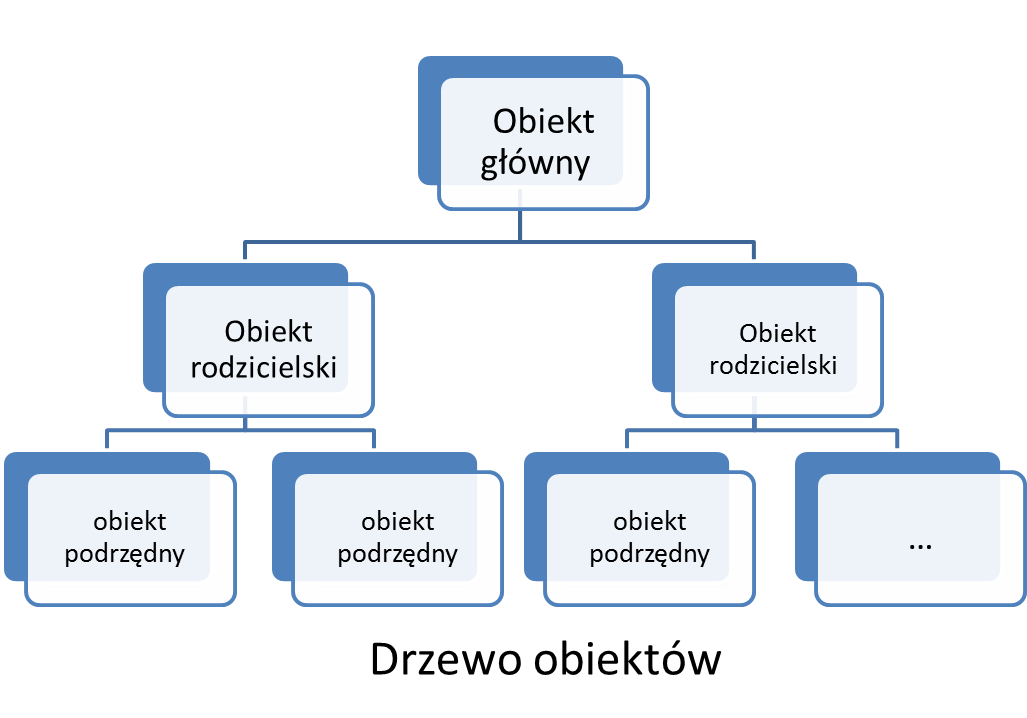

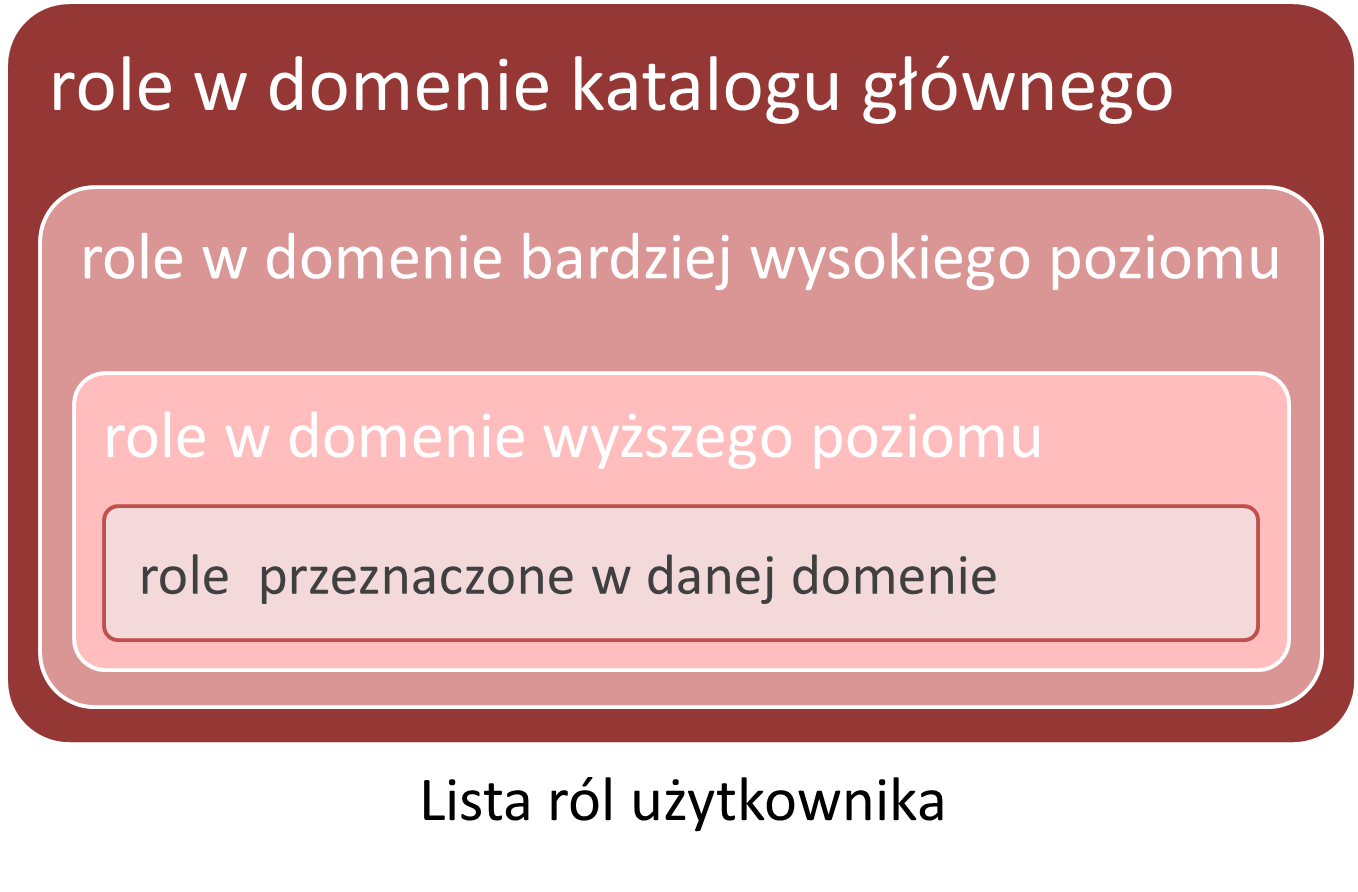

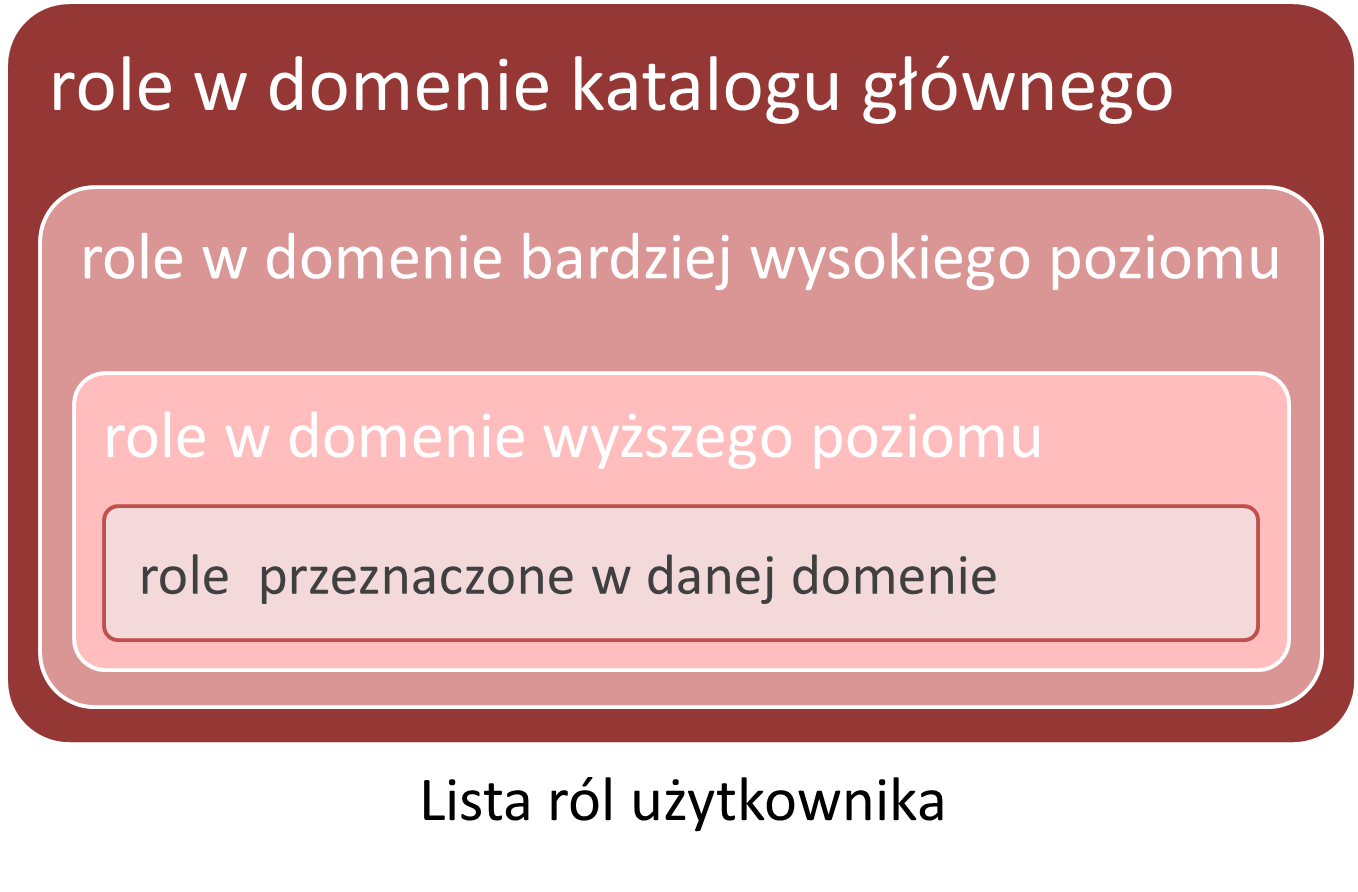

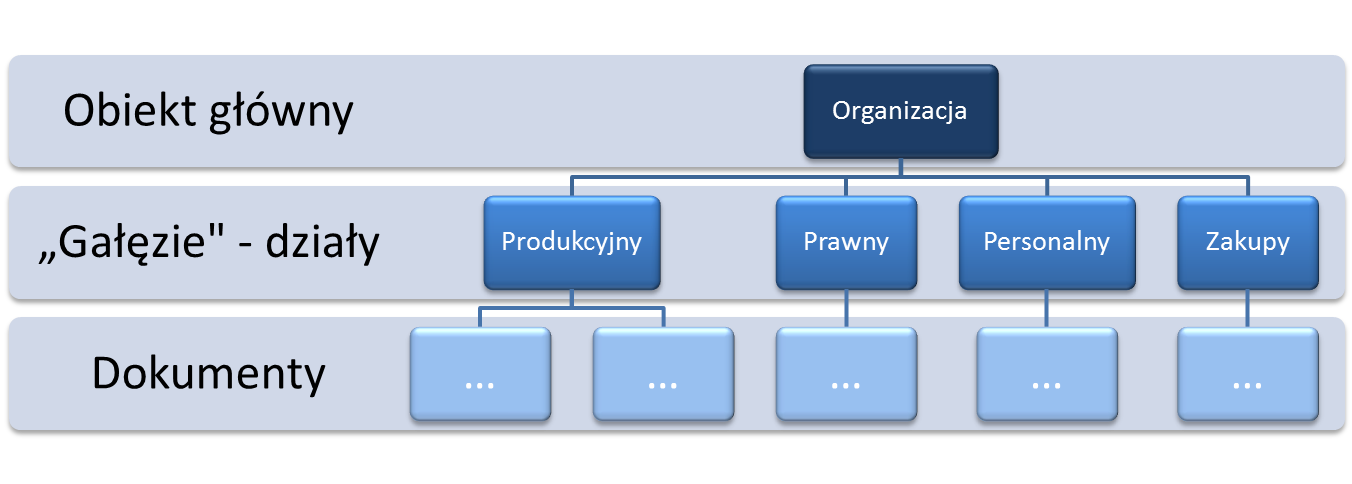

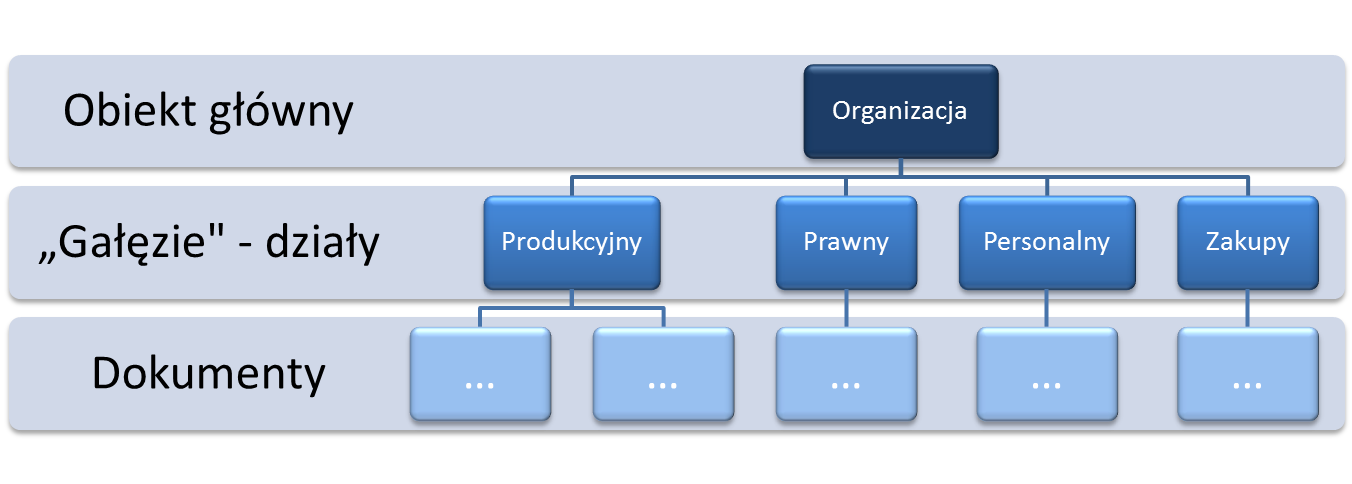

Stosowanie modelu przewiduje, że wszystkie obiekty systemu łączą się do jednego drzewa. U każdego obiektu, oprócz obiektu głównego, jest obiekt rodzicielski, i dowolna ilość podrzędnych. Dla użytkownika może być przeznaczona rola w kontekście dowolnego obiektu. Tutaj użytkownik odgrywa przeznaczoną rolę na całej gałęzi drzewa, która jest utworzona tym obiektem (drzewo obiektów „rośnie” w dół). Zatem dowolny obiekt katalogu może stwarzać domenę, do której będą wchodzić on sam i całe jego obiekty podrzędne. Któryś z jego obiektów podrzędnych może również stwarzać domenę, co będzie podporządkowywać się domenie rodzicielskiej obiektu. Lista ról odgrywanych przez użytkownika składa się z ról przeznaczonych dla niego w danej domenie plus ról z domeny bardziej wysokiego poziomu aż do katalogu głównego. Role przeznaczone użytkownikowi w domenie katalogu głównego mają globalny charakter, czyli rzeczywiste w kontekście każdego obiektu katalogu.

Trzeba zauważyć, że w stosowanym modelu obecna rola „właściciel”, którą przeznacza się użytkownikom w kontekście posiadanych obiektów. Ta rola przewiduje tylko jednego użytkownika, który może ją odgrywać w kontekście określonego obiektu i obiekt nie musi wzorować się na roli „właściciela” od obiektu rodzicielskiego, jeśli w jego własnym kontekście taka rola jest przeznaczona.

Pojęcie „klasa dostępu” zawiera zestaw reguł zadających prawa wykonania pewnych operacji dla ról. Dodatkowo w dowolnej regule klasy jest możliwość zastosować regułę „jak w rodzicielskim”, oprócz „dozwolono” i „zabroniono”.

Zatem zarządzanie dostępem do informacji w sieci organizacji odbywa się tak: głównym obiektem w systemie jest przedsiębiorstwo. Od niego idą „gałęzie” – działy, pod każdym z nich umieszczone dokumenty danego działu. Rola „kierownik” w kontekście konkretnego działu ma pełny dostęp do wszystkich dokumentów swojego działu, lecz nie ma dostępu do dokumentów innych działów. Rola „właściciela” obiektu pozwala wyraźnie kontrolować kto i kiedy stworzył obiekt oraz jakie działania były wykonywane. Klasy dostępu w systemie są określone poziomem poufności informacji: publiczna, wewnętrzna, poufna lub tajna.

Model zarządzania dostępem oparty na rolach będzie efektywny w użyciu przy prawidłowym rozdzielaniu uprawnień i pracy w systemie. Oczywiście dla pełnego zapewnienia bezpieczeństwa informacji w systemie teleinformatycznym model zarządzania dostępem oparty na rolach jest kluczowym elementem bezpieczeństwa, lecz sam nie jest wystarczający. Konieczne są środki programowe oraz techniczne, zabezpieczenia dokumentacji, jej wykonania oraz aktualizacja.

Autor: Maryna Kuczyńska