Bezpieczeństwo informacji zależy od poziomu dojrzałości infrastruktury IT organizacji. Właśnie dlatego rozpatrzymy przeprowadzenie oceny poziomu dojrzałości infrastruktury ІТ oraz przejście na wyższy poziom.

Istnieje wiele dobrych praktyk, wymogów i norm związanych z zarządzaniem IT. Poziom dojrzałości infrastruktury ІТ można ocenić za pomocą np. ITIL, CobiT, ISO 20000, itp. Lecz dla szybkiej oceny wykorzystamy metodologię Microsoft IOM (Infrastructure Optimization Model), która pomaga w obniżeniu wydatków na infrastrukturę ІТ przez stworzenie wyraźnie określonego środowiska z wysokim stopniem automatyzacji, które będzie zapewniać bezpieczeństwo teleinformatyczne dla całego systemu.

Metodologia zawiera rekomendacje w kolejności logicznej oraz pozwala organizacjom przechodzić przez poziomy przyjętym tempem oceniając przy tym osiągnięte cele. W miarę rozwoju infrastruktury ІТ początkowo bardzo wrażliwy system bezpieczeństwa otrzymuje dużą dynamiczność, pozwalając działać z uprzedzeniem. Procesy administrowania i zarządzania, zazwyczaj wymagające bezpośredniego uczestnictwa personelu, stają się automatyczne.

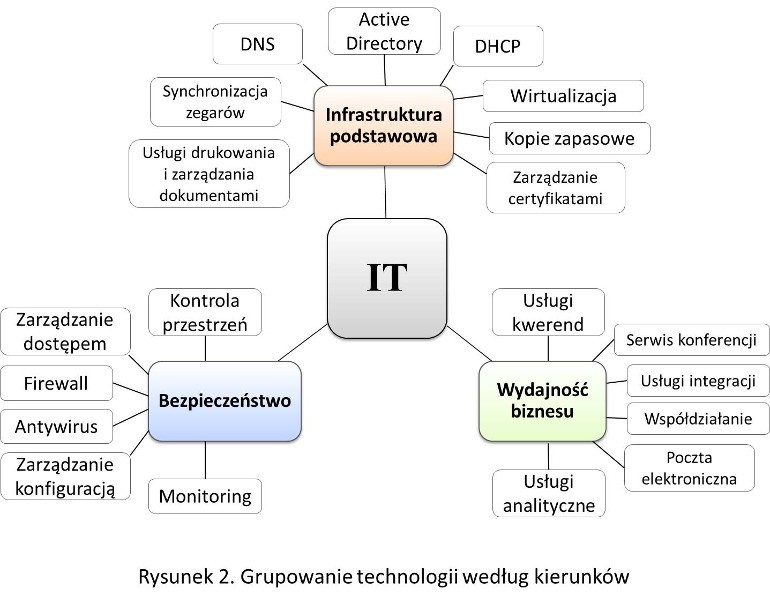

Na rysunku 1 przedstawiono charakterystykę poziomów dojrzałości.

Główne problemy, na które napotyka infrastruktura ІТ:

- Reaktywność zarządzania

- Brak pełnego obrazu tego, co się dzieje w systemie i sieci

- Brak możliwości operatywnego śledzenia zmian

- Minimalna automatyzacja lub jej brak

- Duża latencja przy obsłudze użytkowników

- Brak formalizacji procesów zarządzania

Niestety, ale te problemy mają negatywny wpływ również na sam biznes:

- rosną nakłady finansowe i ludzkie na wsparcie ІТ,

- zwiększają się zastoje czasowe przy dostępie do zasobów krytycznych,

- często występują problemy z dostępnością,

- nieokreślony stan bezpieczeństwa.

Głównymi zadaniami podwyższenia poziomu dojrzałości infrastruktury ІТ są:

- obniżenie kosztu utrzymywania infrastruktury;

- uproszczenie infrastruktury;

- podwyższenie wydajności;

- ulepszenie sterowności;

- podwyższenie poziomu bezpieczeństwa.

Użycie modelu IOM nie zamienia pełnowartościowej analizy wpływu funkcjonalności infrastruktury ІТ oraz procesów w ІТ odnoszących się do krytycznych czynników sukcesu. Pozwala dosyć szybko i dokładnie:

- ocenić poziom rozwoju infrastruktury ІТ w stosunku do organizacji, które już przeszły profilowanie,

- wyznaczyć najbardziej krytyczne elementy,

- złożyć plan rozwoju z odpowiednimi priorytetami.

Po wyznaczeniu potocznego stanu infrastruktury ІТ organizacje najczęściej podejmują decyzję o optymalizacji. W miarę ruchu od bazowego poziomu do standaryzowanego i dalej do poziomów: racjonalnego i dynamicznego, zdolność wykorzystania technologii dla podwyższenia elastyczności i dochodowości firmy rośnie. Dalej rozpatrzymy technologie, procesy i procedury, które pomogą w optymalizacji. Wynikiem będzie to, że procesy sporadyczne i epizodyczne stają się optymalnymi i regularnymi.

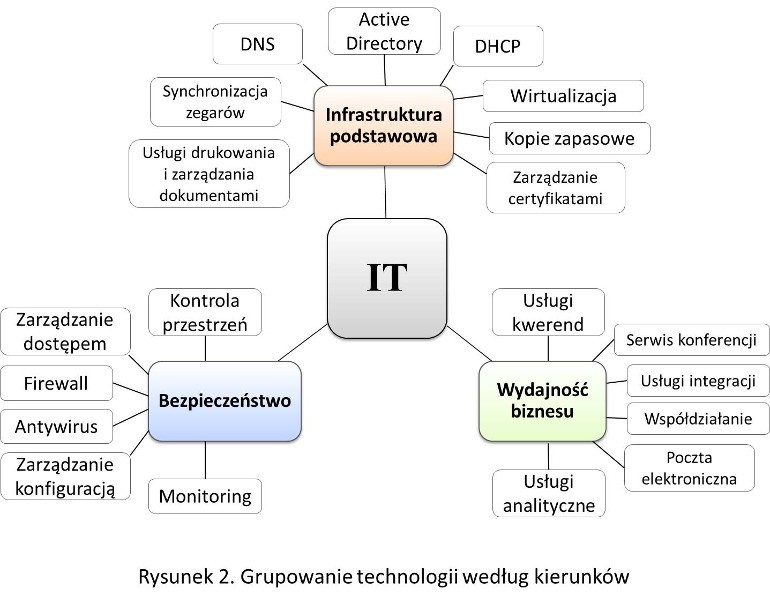

Przykładem mogą być technologie pokazane na rysunku 2, które pomogą organizacji przejść na wyższe poziomy dojrzałości.

Spektrum technologii, które stopniowo wprowadza się do środowiska produkcyjnego organizacji można rozdzielić na 3 główne grupy:

- serwisy podstawowe, które zapewniają funkcjonowanie innych serwisów, w tym aplikacji biznesowych, ERP, CAD itp.,

- serwisy zwiększające wydajność biznesu przez podwyższenie wydajności końcowych użytkowników (serwisy, odpowiadające za usługi szybkiej wymiany informacją, obiegu dokumentów i współdziałania, zarządzania projektami itp.),

- bezpieczeństwo – kluczowy poziom, który gwarantuje obronę biznesu przez ochronę krytycznych danych przechowywanych na stacjonarnych komputerach i notebookach, na serwerach plikowych, pocztowych albo WEB, w mailach, dokumentach.

Autor: Maryna Kuczyńska